Per garantire una protezione ottimale della tua azienda, una cultura della sicurezza informatica è essenziale. Seguendo queste fasi approvate dal settore trasformerai i tuoi dipendenti in supereroi della sicurezza informatica di tutti i giorni.

I criminali informatici prendono di mira gli utenti ricorrendo a metodi di social engineering sempre più sofisticati. Tuttavia la causa più comune delle violazioni dei dati resta l'errore umano. Quando si prepara la formazione, è fondamentale capire gli obiettivi degli attacchi e quantificarne la capacità di proteggersi3.

La prima fase è la valutazione. Bisogna cercare il punto di intersezione fra le opportunità dei criminali informatici e le vulnerabilità dei tuoi dipendenti, perché è qui che risiede il rischio maggiore.

Per valutare il profilo di rischio dei tuoi dipendenti:

L'85% delle violazioni di dati è dovuto all'errore umano2

La formazione di sensibilizzazione alla sicurezza è il punto critico di fallimento per molti programmi; se la formazione non cambia in maniera tangibile i comportamenti, avrà poco o nessun impatto sul tuo livello di rischio.

I team di sicurezza che hanno successo utilizzano piattaforme avanzate per erogare una formazione multicanale e contestuale, concepita sia per colmare le lacune individuate, sia per influenzare i comportamenti. Proofpoint fornisce la formazione giusta, basata sulle esigenze individuali, al momento giusto e combinandola con una threat intelligence all'avanguardia per cambiare i comportamenti tra cui:

I clienti di Proofpoint osservano un miglioramento fino al 71% nei test di vulnerabilità al phishing.4

Aziende globali richiedono un supporto altrettanto globale. Per massimizzare l'efficacia del tuo programma, la tua soluzione deve funzionare sia a livello locale che globale, supportando diverse lingue e a prescindere dai fusi orari2.

Grazie a opzioni di personalizzazione complete, puoi adattare la formazione con testi, immagini e domande rilevanti per i tuoi utenti in ogni regione del mondo.

La soluzione Proofpoint Security Awareness Training ti consente di semplificare la creazione, erogazione e gestione del programma con diversi mezzi:

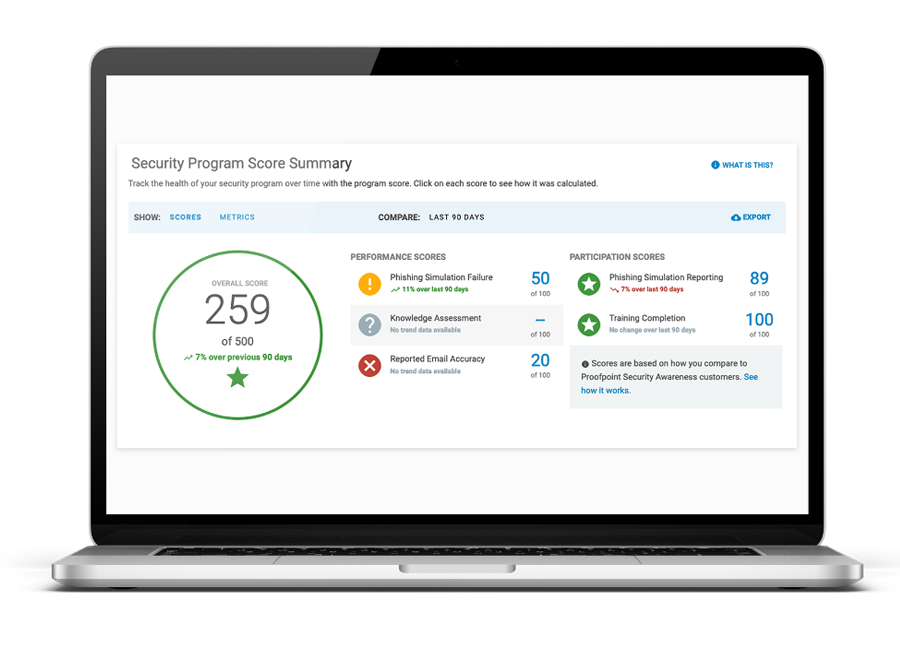

Per essere efficace, un programma di formazione di sensibilizzazione alla sicurezza informatica deve essere flessibile e facile da utilizzare e adattabile alle mutevoli esigenze aziendali. A prescindere da dove si trovino i lavoratori, una piattaforma potente deve consentirti di capire a colpo d'occhio dove è necessario migliorare il tuo programma di sensibilizzazione e formazione sulla sicurezza informatica. Per farlo, dovrebbe inoltre fornirti informazioni semplici e rilevanti, che puoi condividere con i membri della direzione.

Visualizza e analizza il cambiamento del comportamento degli utenti con la dashboard del CISO e la reportistica in tempo reale. Saprai esattamente gli effetti della formazione e la capacità del tuo programma nel fornire un ritorno sull'investimento. Inoltre, analizzando, migliorando e adattando la formazione continua per il tuo team, puoi:

Riduci i casi di infezione da malware di oltre il 40%6

Quando si sceglie un fornitore di soluzioni di sensibilizzazione alla sicurezza, è necessario iniziare con la definizione dei principali ostacoli che si frappongono tra la propria azienda oggi e la riduzione dei rischi nel nuovo panorama delle minacce. Può trattarsi di lacune sconosciute nella conoscenza del tuo team o dell’identificazione dei tuoi VAP (Very Attacked People ovvero le persone più attaccate).

Dovrai adottare un approccio onesto, obiettivo e introspettivo nell’analizzare lo standard della tua sicurezza. Gartner raccomanda di avere una chiara visione del proprio programma di sensibilizzazione alla sicurezza prima di acquistare una soluzione.

Inoltre, consiglia quanto segue:

Entro il 2024 un quarto delle medie imprese adotterà la soluzione PSAT come servizio gestito, rispetto a meno del 5% attuale3