Pour assurer une protection optimale de votre entreprise, une culture de la cybersécurité est essentielle. Suivez ces étapes approuvées par le secteur et aidez vos collaborateurs à devenir des super-héros de la cybersécurité au quotidien.

Les cybercriminels ciblent les utilisateurs avec des méthodes d'ingénierie sociale de plus en plus sophistiquées. Les erreurs humaines demeurent toutefois la principale cause des compromissions de données. Lors de la préparation de votre formation, vous devez impérativement identifier les cibles d'attaques et quantifier leur capacité à se protéger3.

L'évaluation constitue la première étape. Vous devez identifier le point de convergence entre les opportunités qui s'offrent au cybercriminel et les vulnérabilités de vos collaborateurs, car c'est là que le risque est maximal.

Pour évaluer le profil de risque de vos collaborateurs :

85 % des compromissions de données sont dues à une erreur humaine2

La formation de sensibilisation à la sécurité informatique est le point de défaillance de nombreux programmes. Si votre formation ne modifie pas les comportements de manière tangible, elle n'aura que peu d'impact, voire aucun, sur votre niveau de risque.

Les équipes de sécurité performantes utilisent des plates-formes avancées assurant une formation contextuelle multicanal conçue pour combler les lacunes identifiées au niveau des connaissances et influencer les comportements. Chez Proofpoint, nous vous offrons la formation adéquate, basée sur les besoins individuels, au moment opportun et combinée à une threat intelligence de pointe pour modifier les comportements, comprenant :

Les clients Proofpoint observent une amélioration aux tests de vulnérabilité aux attaques de phishing allant jusqu'à 71 %4

Les entreprises d'envergure mondiale ont besoin d'un support de même ampleur. Pour maximiser l'efficacité de votre programme, votre solution doit fonctionner tant au niveau local que mondial, prendre en charge plusieurs langues et être opérationnelle sous tous les fuseaux horaires.2.

Grâce aux options de personnalisation, vous pouvez adapter les formations à l'aide de texte, d'images et de questions pertinents pour vos utilisateurs dans chaque région.

La solution Proofpoint Security Awareness Training vous permet de rationaliser la création, la diffusion et la gestion de votre programme par divers moyens :

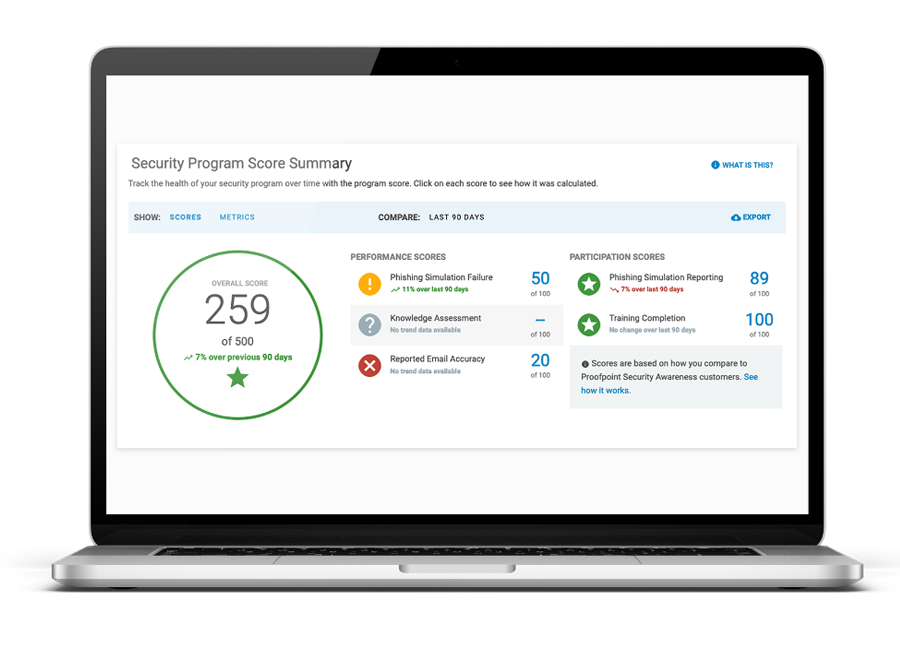

Pour être efficace, un programme de formation de sensibilisation à la sécurité informatique doit être flexible et facile d'utilisation et pouvoir s'adapter à l'évolution des besoins métier. Peu importe l'endroit où se trouvent vos collaborateurs, une plate-forme performante doit vous permettre de comprendre en un clin d'œil les points à améliorer dans votre programme de formation et de sensibilisation à la sécurité informatique. Pour ce faire, elle doit vous fournir des informations simples et pertinentes que vous pourrez communiquer aux membres de la direction.

Visualisez et analysez les changements de comportement de vos utilisateurs grâce aux tableau de bord du RSSI et aux rapports en temps réel. Vous connaîtrez avec précision les effets de la formation et la capacité de votre programme à offrir un retour sur investissement.Grâce à l'analyse, à l'amélioration et à l'adaptation de la formation continue de votre équipe, vous pourrez :

Réduisez le nombre d'infections de malwares de plus de 40 %6

Au moment de choisir un éditeur de solutions de sensibilisation à la sécurité informatique, vous devez commencer par déterminer comment concilier votre activité actuelle avec la réduction des risques dans le nouveau paysage des menaces. Vous devez notamment pouvoir identifier les failles dans les connaissances de votre équipe ou encore vos VAP (Very Attacked People, ou personnes très attaquées).

À l'heure d'évaluer votre niveau de sécurité, vous devez faire preuve d'honnêteté, d'objectivité et d'introspection. Pour Gartner, il est essentiel de se faire une idée précise du programme de sensibilisation à la sécurité informatique en place avant d'acheter une solution7.

Voici quelques autres recommandations de Gartner :

D'ici 2024, un quart des moyennes et grandes entreprises utiliseront la solution PSAT en tant que service géré, contre moins de 5 % aujourd'hui3